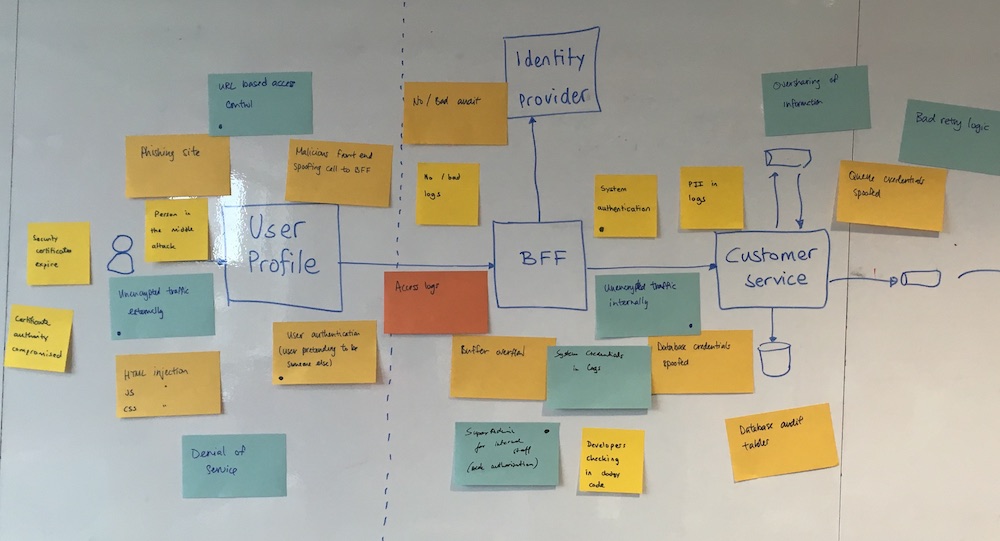

作業例:バックログのスコープ

投票の結果、チームは3つの脅威が最もリスクが高く、修正する価値があると判断しました。

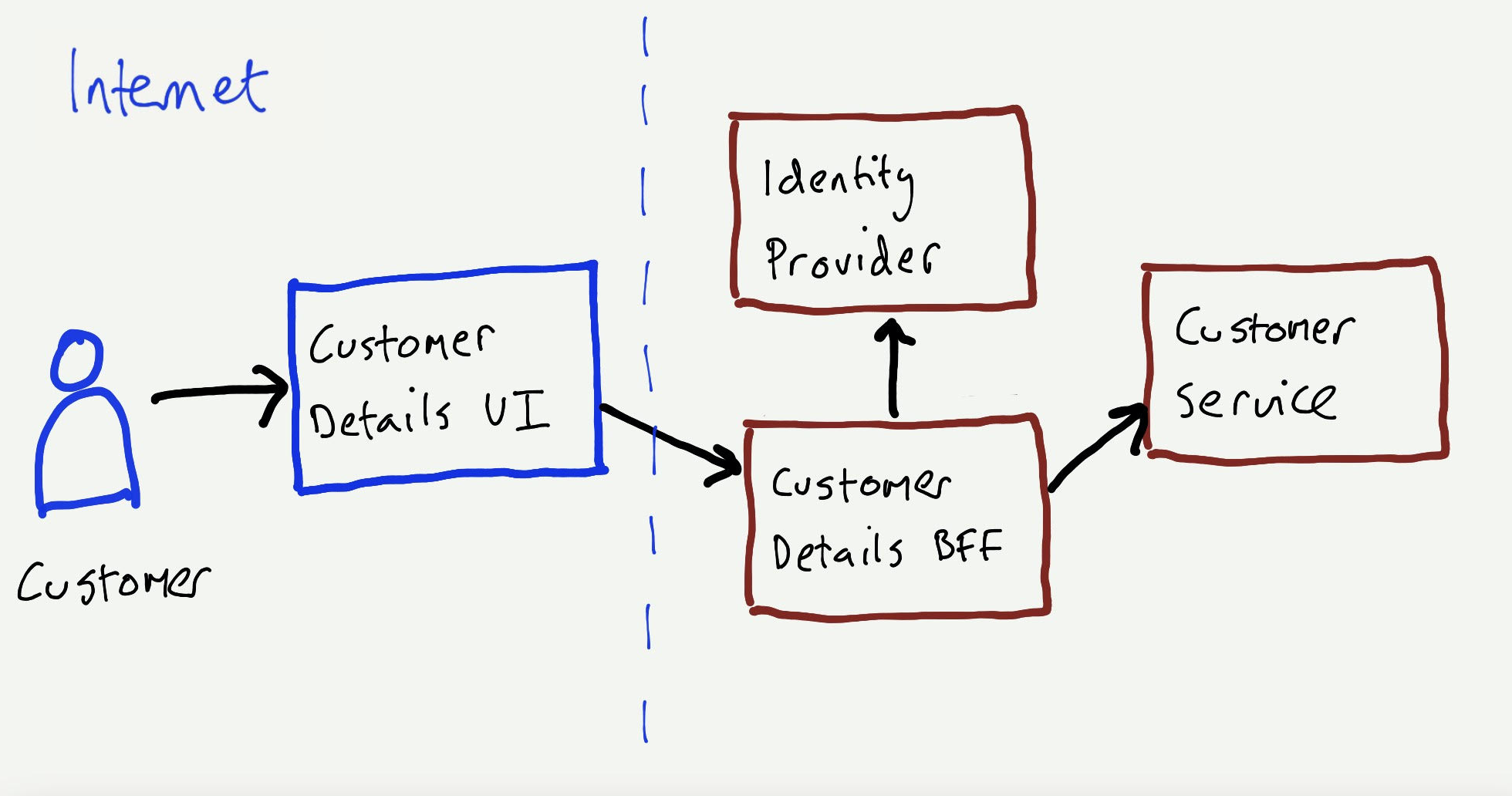

APIへの直接的な承認バイパス

ユーザーはページを閲覧するためにログインする必要がありますが(認証されています)、チームは認証されていないリクエストがAPIに直接送信されるのを防ぐものは何もないことに気づきました。これが本番環境に組み込まれていた場合、かなり重大な欠陥になったでしょう!チームはセッション前にはそれに気づいていませんでした。

チームは、ストーリーのサインオフの一部として明示的にテストできるように、次の受け入れ基準をストーリーに追加しました。

シングルページアプリからAPIへのAPIリクエストがある場合

リクエストに含まれている現在のユーザーの有効な承認トークンがない場合

APIリクエストは承認されていないため拒否されます

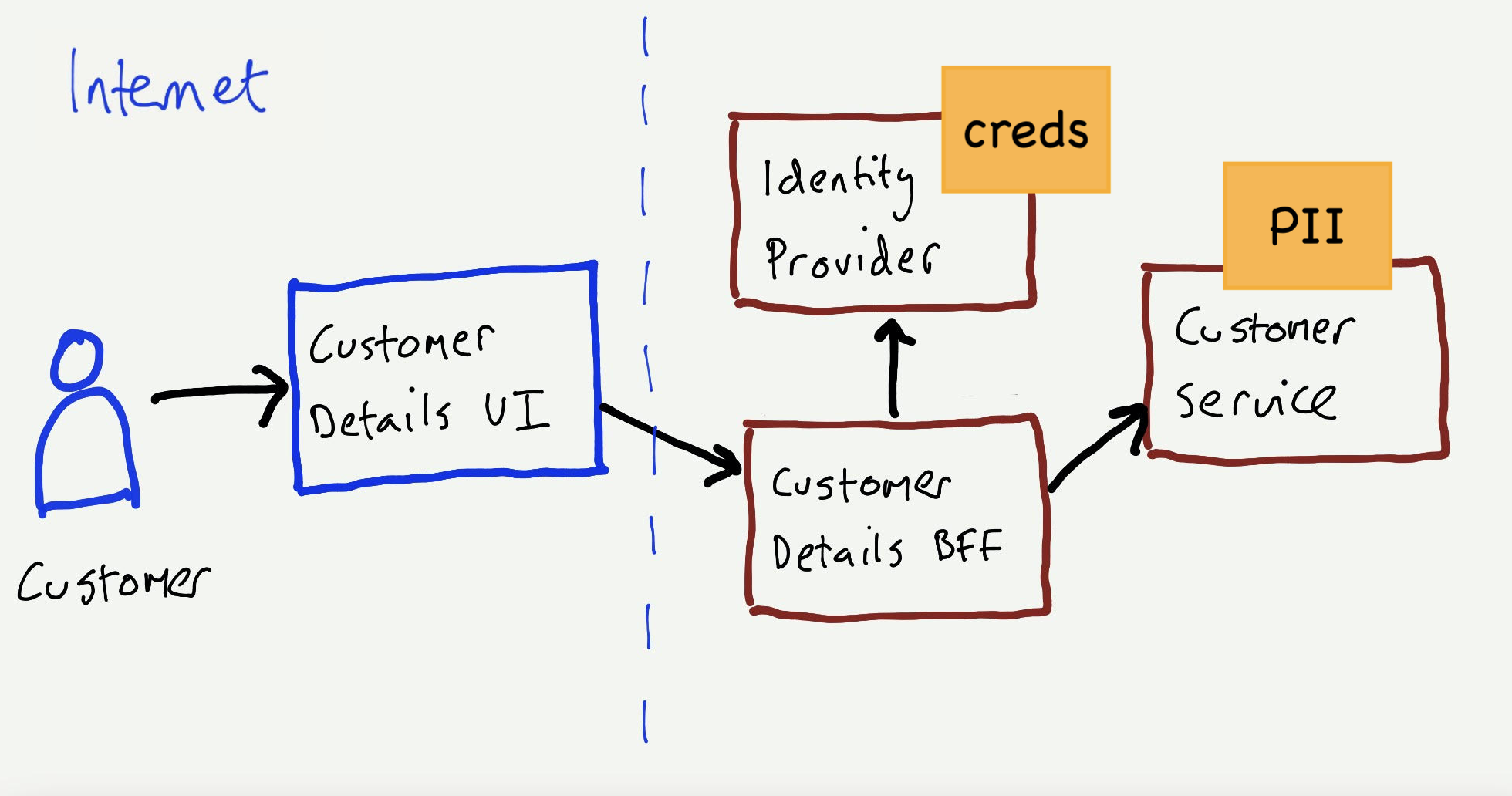

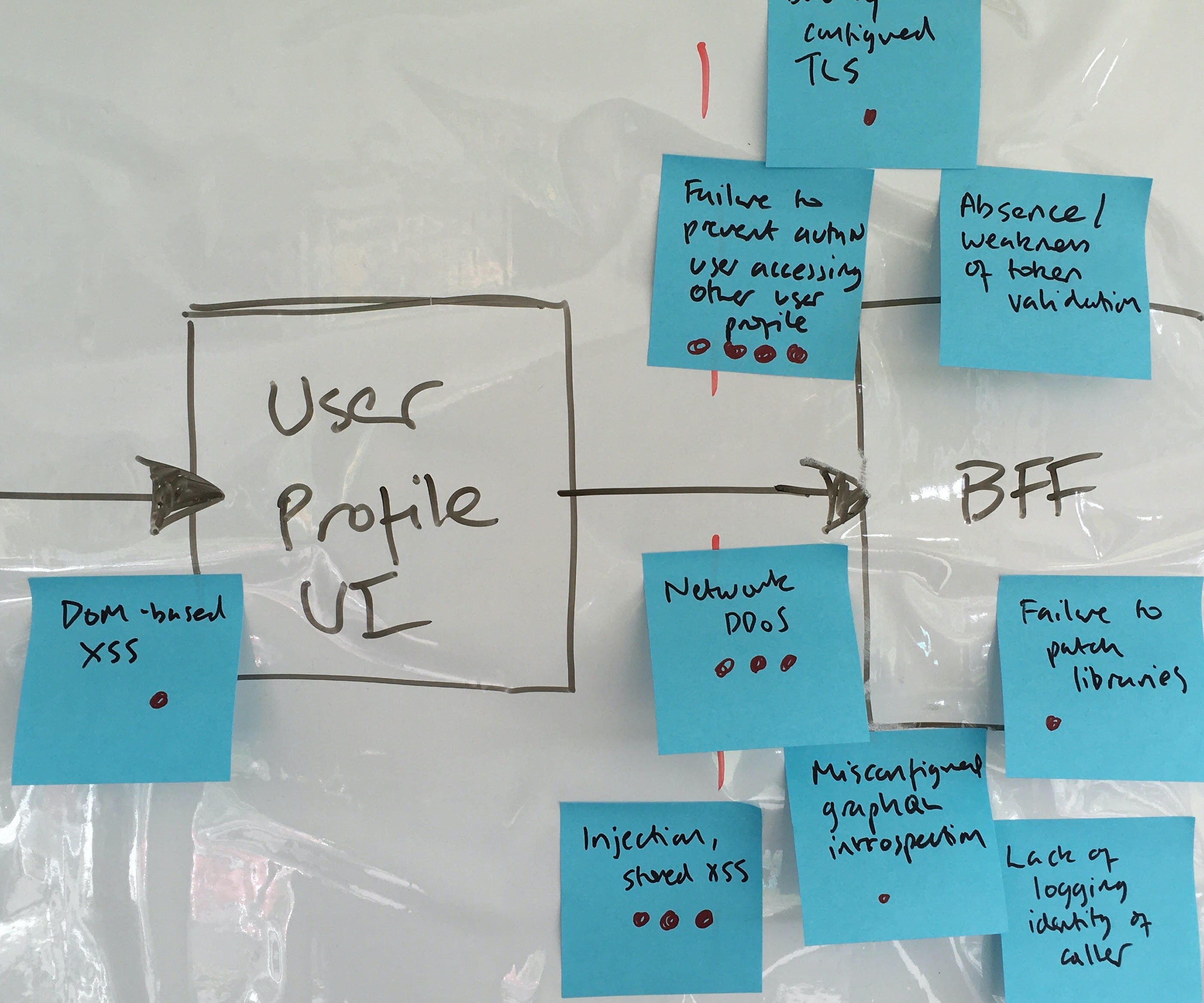

ユーザー入力を介したXSSまたはインジェクション

ユーザープロファイル機能では、個人情報、住所、配送設定をユーザーが入力できます。これらの詳細は、SQLおよびXMLインジェクション攻撃に対して脆弱な可能性のあるさまざまなレガシーバックエンドシステムによって解釈されます。

チームは、今後のイテレーションでユーザーからの入力を受け入れてバックエンドに保存する多くの機能を実装することを知っていました。このようなチェックをすべてのストーリーに追加するのではなく、チームの完了の定義に以下を追加しました。これは、ストーリーのサインオフで一貫してチェックできることを意味します。

すべてのAPI変更は、XSS、SQL、およびXMLインジェクションのサニタイズについてテストされています

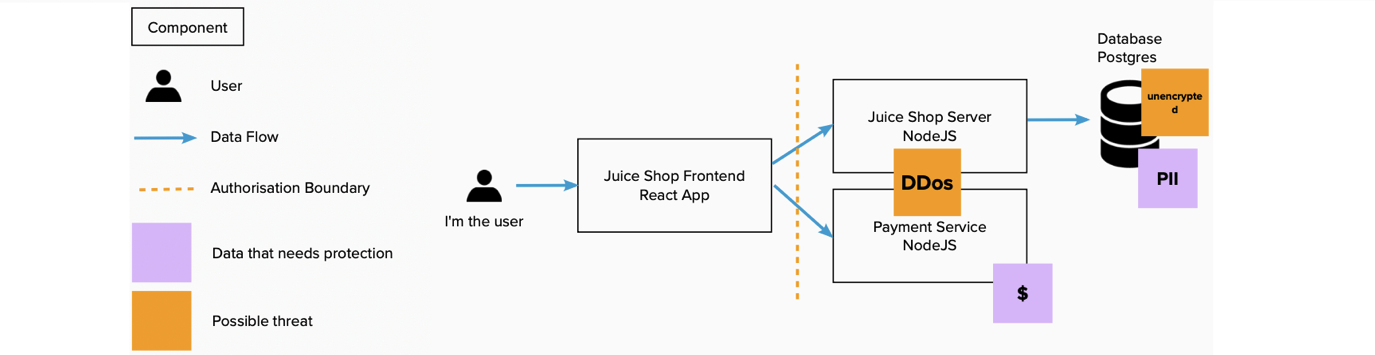

インターネットからのサービス拒否

サイバーリスクチームからセッションに参加したセキュリティスペシャリストは、オンライン犯罪者による分散型サービス拒否による収益の損失が彼らの仕事で強調されているとアドバイスしました。

この要件には、コンテンツ配信ネットワーク(この場合はサードパーティのセキュリティサービス)とのソフトウェアの統合が含まれるため、チームは必要な作業をキャプチャするために特定のストーリーを作成しました。セキュリティスペシャリストは、実装でチームとペアを組むことに同意しました。

サイバーリスクスペシャリストとして

オンライン犯罪者によるサービス拒否による収益損失を軽減できるように、インターネットに面しているすべてのUIおよびAPIリクエストがコンテンツ配信ネットワークを通過する必要があります

そうすることで、犯罪者によるサービス拒否による収益損失を軽減できます

作業が定義され、バックログに追加する準備ができたので、脅威モデリングセッションは完了です。また次回!