タグ付け: セキュリティ

Webアプリケーションセキュリティの基礎

現代のWeb開発には多くの課題があり、その中でもセキュリティは非常に重要でありながら、軽視されがちです。脅威分析のようなテクニックは、あらゆる本格的な開発に不可欠であるとますます認識されるようになっていますが、すべての開発者が当然行うべきいくつかの基本的なプラクティスもあります。

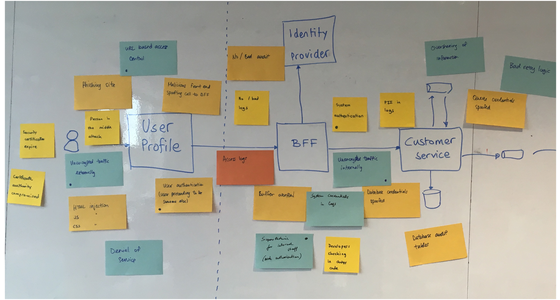

開発者のための脅威モデリングガイド

この記事では、脅威モデリングを採用したいチームを支援するための明確でシンプルなステップを提供します。脅威モデリングは、安全なシステムを設計するためのリスクベースのアプローチです。脅威を特定し、それらに対する軽減策を開発することに基づいています。サイバーセキュリティのリスクが増大し、企業がその責任をより強く認識するようになるにつれて、ソフトウェア開発チームはソフトウェアにセキュリティを組み込む効果的な方法を必要としています。残念ながら、彼らは脅威モデリングの採用に苦労することがよくあります。多くの方法論では、複雑で徹底的な事前の分析が必要となり、現代のソフトウェアチームの働き方にはマッチしません。したがって、完璧な脅威モデルを作成するためにすべてを停止するのではなく、チームは簡単なところから始めて、そこから成長していくことをお勧めします。

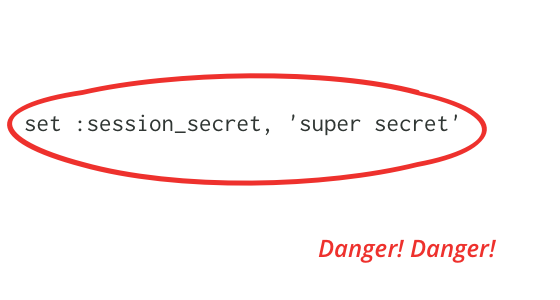

サーバーを侵害する1行のコード

セッションシークレットは、Cookieを暗号化するために使用されるキーです。アプリケーション開発者は、開発中に弱いキーに設定することが多く、本番環境では修正しません。この記事では、そのような弱いキーがどのように解読され、その解読されたキーがアプリケーションをホストするサーバーの制御をどのように獲得するために使用できるかを説明します。強力なキーと慎重なキー管理を使用することで、これを防ぐことができます。ライブラリの作成者は、ツールとドキュメントでこれを推奨する必要があります。

プライバシー強化技術:技術者のための入門

プライバシー強化技術(PET)とは、ソフトウェアやシステムによって処理、保存、または収集されるデータの所有者に対して、プライバシーまたは機密性を向上させる技術です。価値があり、すぐに使用できる3つのPETは、差分プライバシー、分散・連合分析・学習、および暗号化計算です。これらはプライバシーに関する厳格な保証を提供するため、個人データの侵害を最小限に抑えながらデータを提供する際にますます人気が高まっています。

セキュリティと設計

先週、私はフロリダ州を歩き回り、マイクロソフトのアーキテクチャ評議会でダン・サンドリンとデビッド・ルブランと話をする機会に恵まれました。デビッド・ルブランをご存知ない方のために説明すると、彼はマイケル・ハワードと共同で非常に人気のある書籍Writing Secure Codeを執筆しました。各セッションでは、私がP of EAAに関する講演と質疑応答を行い(JavaWorldから賞を授与されました)、デビッドがセキュリティについて講演しました。